Киберпреступники работают по всем фронтам: ежедневно фиксируются атаки и на коммерческие компании, и на государственные организации, и на частных лиц. Хакеры взламывают базы данных, крадут конфиденциальную информацию, проникают в корпоративные системы, вскрывают банковские счета. В этой статье мы приводим свежую статистику международной компании Positive Technologies о кибератаках в 2022 году и рекомендации её специалистов о том, как защитить себя и свой бизнес от хакеров.

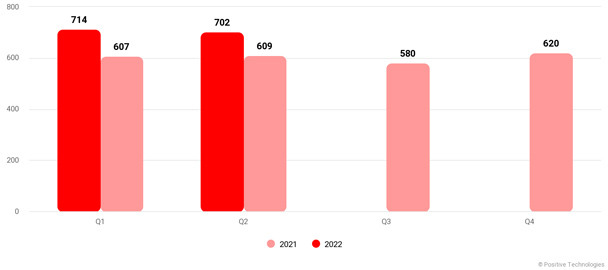

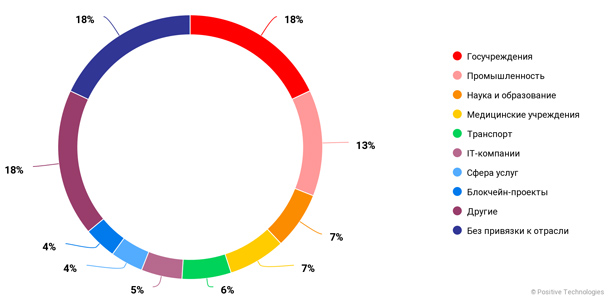

В I половине 2022 года количество кибератак выросло по сравнению с тем же периодом прошлого года. Чаще всего кибератакам подвергались государственные учреждения и компании промышленного сектора.

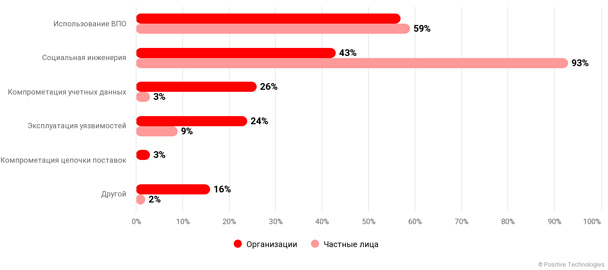

В рассматриваемый период наблюдались массивные атаки на веб-ресурсы, проводимые организованными группами хактивистов. Злоумышленники стали чаще использовать фишинговые сайты и торрент-площадки для распространения ВПО.

Количество атак в 2021 и 2022 годах (по кварталам)

Категории жертв кибератак среди организаций

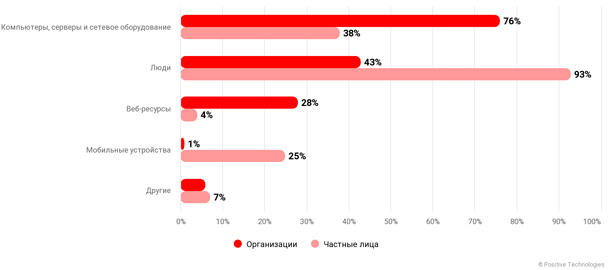

Объекты атак

Методы атак

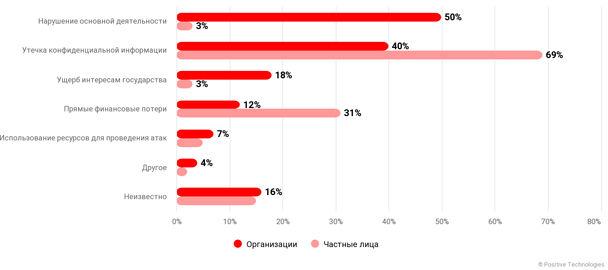

Последствия атак наносили достаточно серьёзный ущерб:

-

Компании теряли прибыль из-за простоев, вызванных недоступностью сетевой инфраструктуры;

-

Компании несли убытки из-за затруднений или невозможности доступа клиентов и пользователей к веб-ресурсам и сервисам объектов атак;

-

Производственные предприятия сталкивались с нарушениями своей деятельности.

Кроме того, злоумышленники получали доступ к конфиденциальной информации жертв.

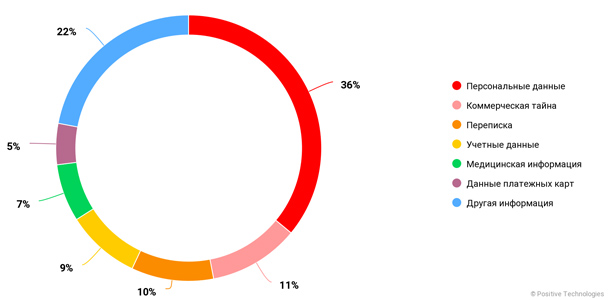

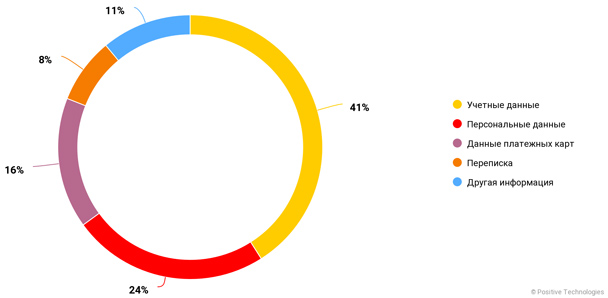

Последствия атак

Более трети атак (40%) на организации в 2022 году привели к утечкам конфиденциальной информации. Наиболее похищаемыми данными организаций стали персональные данные (36%) и сведения, содержащие коммерческую тайну (11%). У частных лиц чаще похищали учётные и персональные данные, на которые пришлось 41% и 24% соответственно.

Типы украденных данных в атаках на организации

Типы украденных данных в атаках на частных лиц

Полные результаты исследования можно посмотреть по этой ссылке.

1. Используйте эффективные технические средства защиты:

-

Системы централизованного управления обновлениями и патчами для используемого ПО. Для правильной приоритезации планов по обновлениям необходимо учитывать сведения об актуальных угрозах безопасности.

-

Системы антивирусной защиты со встроенной изолированной средой («песочницей») для динамической проверки файлов, способные выявлять и блокировать вредоносные файлы в корпоративной электронной почте до момента их открытия сотрудниками и другие вирусные угрозы. Наиболее эффективным будет использование антивирусного ПО, построенного на решениях одновременно нескольких производителей, способного обнаруживать скрытое присутствие вредоносных программ и позволяющего выявлять и блокировать вредоносную активность в различных потоках данных – в почтовом, сетевом и веб-трафике, в файловых хранилищах, на веб-порталах.

-

SIEM-решения – для своевременного выявления и эффективного реагирования на инциденты информационной безопасности. Это позволит своевременно выявлять злонамеренную активность, попытки взлома инфраструктуры, присутствие злоумышленника и принимать оперативные меры по нейтрализации угроз.

-

Автоматизированные средства анализа защищённости и выявления уязвимостей в ПО.

-

Межсетевые экраны уровня приложений (web application firewalls) – в качестве превентивной меры защиты веб-ресурсов.

-

Системы глубокого анализа сетевого трафика – для обнаружения сложных целевых атак как в реальном времени, так и в сохраненных копиях трафика. Применение такого решения позволит не только увидеть не обнаруженные ранее факты взлома, но и в режиме реального времени отслеживать сетевые атаки, в том числе запуск вредоносного ПО и хакерских инструментов, эксплуатацию уязвимостей ПО и атаки на контроллер домена.

-

Специализированные сервисы анти-DDoS.

2. Защищайте данные:

-

не храните чувствительную информацию в открытом виде или в открытом доступе;

-

регулярно создавайте резервные копии систем и храните их на выделенных серверах отдельно от сетевых сегментов рабочих систем;

-

минимизируйте, насколько это возможно, привилегии пользователей и служб;

-

используйте разные учётные записи и пароли для доступа к различным ресурсам;

-

применяйте двухфакторную аутентификацию там, где это возможно, например, для защиты привилегированных учётных записей.

3. Не допускайте использования простых паролей:

-

применяйте парольную политику, предусматривающую строгие требования к минимальной длине и сложности паролей;

-

ограничьте срок использования паролей (не более 90 дней);

-

смените стандартные пароли на новые, удовлетворяющие строгой парольной политике.

4. Контролируйте безопасность систем:

-

своевременно обновляйте используемое ПО по мере выхода патчей;

-

проверяйте и повышайте осведомлённость сотрудников в вопросах информационной безопасности;

-

контролируйте появление небезопасных ресурсов на периметре сети; регулярно проводите инвентаризацию ресурсов, доступных для подключения из интернета; анализируйте защищённость таких ресурсов и устраняйте уязвимости в используемом ПО;

-

эффективно фильтруйте трафик для минимизации доступных внешнему злоумышленнику интерфейсов сетевых служб; особое внимание стоит уделять интерфейсам удалённого управления серверами и сетевым оборудованием;

-

регулярно проводите тестирование на проникновение для своевременного выявления новых векторов атак на внутреннюю инфраструктуру и оценки эффективности принятых мер по защите;

-

регулярно проводите анализ защищённости веб-приложений, включая анализ исходного кода, с целью выявления и устранения уязвимостей, позволяющих проводить атаки, в том числе на клиентов приложения;

-

отслеживайте количество запросов к ресурсам в секунду, настройте конфигурацию серверов и сетевых устройств таким образом, чтобы нейтрализовать типичные сценарии атаки (например, TCP- и UDP-флуд или множественные запросы к БД).

Более подробные рекомендации можно посмотреть по этой ссылке.

1. Не экономьте на безопасности:

-

используйте только лицензионное ПО;

-

используйте эффективные средства антивирусной защиты на всех устройствах;

-

своевременно обновляйте используемое ПО по мере выхода патчей.

2. Защищайте ваши данные:

-

наиболее важные файлы храните не только на жёстком диске компьютера, но и на съёмных носителях, внешних жёстких дисках или в облачном хранилище;

-

для повседневной работы в ОС используйте учётную запись без привилегий администратора;

-

используйте двухфакторную аутентификацию там, где это возможно, например, для защиты электронной почты.

3. Не используйте простые пароли:

-

используйте сложные пароли, состоящие из незначащих комбинаций букв, цифр и знаков, длиной не менее 8 символов. Для создания и хранения паролей можно воспользоваться менеджером паролей (защищённым хранилищем с функциями генерации новых паролей);

-

не используйте один и тот же пароль для разных систем (для сайтов, электронной почты и др.);

-

меняйте все пароли хотя бы раз в полгода, а лучше – каждые два-три месяца.

4. Будьте бдительны:

-

проверяйте все вложения, полученные по электронной почте, с помощью антивирусного ПО;

-

с осторожностью относитесь к сайтам с некорректными сертификатами и учитывайте, что введенные на них данные могут быть перехвачены злоумышленниками;

-

будьте предельно внимательны при вводе учётных данных на сайтах и во время работы с онлайн-платежами;

-

не переходите по ссылкам на незнакомые подозрительные ресурсы, особенно когда браузер предупреждает об опасности;

-

не переходите по ссылкам из всплывающих окон, даже если рекламируемые компания или продукт вам знакомы;

-

не загружайте файлы с подозрительных веб-ресурсов или из других неизвестных источников.

Чтобы не пропустить интересную для вас статью о малом бизнесе, подпишитесь на наш Telegram-канал, страницу в «ВКонтакте» и канал на «Яндекс.Дзен».