Для многих компаний малого бизнеса даже временное прекращение работы сайта может стать в буквальном смысле катастрофой – например, в том случае, если это единственный канал продаж. И не стоит успокаивать себя тем, что взламывают только большие и известные ресурсы – это не так, маленькие сайты тоже становятся жертвами взломов. Причём, не всегда это случается в результате целенаправленных веб-атак – сайт может пострадать из-за уязвимостей или в результате разгильдяйства сотрудников. О том, как защитить свой ресурс от взлома, рассказал эксперт по информационной безопасности Григорий Земсков.

Григорий Земсков, эксперт по информационной безопасности, руководитель компании

«Ревизиум», специализирующейся на защите и восстановлении сайтов от взлома, удалении вирусов, антивирусной диагностике и т.д. Автор большого числа статей, вебинаров и мастер-классов, разработчик сканера вредоносного кода AI-Bolit.

Представим типичную ситуацию: ваш сайт работает на коммерческой CMS последней версии. Все плагины обновлены, а «бреши» пропатчены. Ваш хостер - авторитетный провайдер хостинговых услуг. Сайт работает стабильно, кажется, что всё под контролем. И вы считаете, что взломанный сайт - удел неудачников, которые используют «варезные» шаблоны и ничего не смыслят в безопасности. Но взломали - вас!

С вашего сайта начали рассылать спам, посетители жалуются на недобросовестную рекламу, хостер пишет про фишинговый контент на сайте, который вы, естественно, не размещали. Как такое могло произойти?

Всё дело в том, что эксплуатация уязвимостей и веб-атаки - далеко не единственная (хоть и наиболее популярная) возможность для злоумышленника получить несанкционированный доступ к вашему ресурсу. В данной статье мы хотим рассказать о других способах взлома сайта с рекомендациями по их предотвращению.

Варианты взлома сайтов

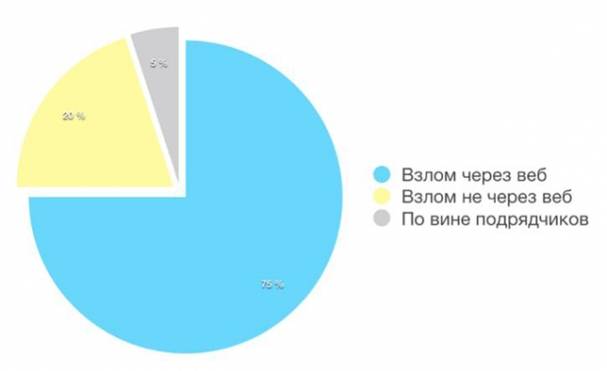

На схеме мы сгруппировали все возможные варианты взлома, которые делятся на три категории:

- взлом в результате веб-атак;

- взлом сайта не через веб, но без участия человека;

- взлом по вине сотрудников и подрядчиков.

Самая многочисленная категория относится ко взлому сайтов через веб (см. схему ниже).

Способы взлома сайтов по частоте использования

На неё приходится порядка трёх четвертей от всех возможных вариантов несанкционированных вторжений. Именно поэтому об этом так много пишут и говорят. Именно поэтому веб-мастера и владельцы сайтов обращают внимание на закрытие уязвимостей и обновление плагинов и CMS до актуальной версии. И именно поэтому считают, что если данное условие выполнено, то их сайту ничего не угрожает.

Однако это далеко не так.

Взлом сайта не через веб-уязвимости представлен довольно большим классом технических «возможностей» для злоумышленников.

Перехват или кража доступов. Необязательно, что эти доступы украдут именно у вас. Заражённый трояном компьютер, с которого удалённо работает ваш приходящий бухгалтер, или небезопасное подключение к wi-fi фрилансера, который решил внести правки на ваш сайт, находясь в коворкинге, могут стать причиной кражи доступов от сайта и хостинга.

Работа по wi-fi в общественных местах - отдельная возможность для взлома. Вы никогда не знаете, кто сидит за соседним столом и не «снифферит» (перехватывает) ли этот кто-то трафик, чтобы воспользоваться собранной информацией в недобропорядочных целях. А ещё сейчас часто заражают wi-fi роутеры, в результате чего весь незащищённый трафик, идущий через них, оказывается перехваченным (пароли, конфиденциальная информация и пр.).

Брут-форс атаки (подбор пароля от FTP/SSH/панели хостинга). К сожалению, очень многие владельцы сайтов и веб-администраторы не задумываются о надёжности своих паролей - ставят для удобства простые и короткие комбинации, которые весьма легко «угадываются» роботами подбором по заранее заготовленному словарю. На первый взгляд, ситуация выглядит довольно надуманной, но многие до сих пор используют в качестве пароля от администраторского аккаунта банальное «12345» или admin/admin.

Взлом сайта через «соседей» по аккаунту хостинга. На практике очень редко когда сайты размещают изолированно друг от друга, по одному на аккаунте. Обычно рядом с веб-проектом соседствует один или несколько сайтов, иногда это тестовая площадка основного сайта, развернутая на техническом домене. Сайты, которым не уделяется должное внимание в плане защиты или забытые или ненужные веб-проекты, могут стать причиной взлома всего аккаунта, в том числе и вашего «неуязвимого» сайта.

Компрометация сервера хостинга. Где хостится ваш сайт? На сервере знакомого программиста или у профессионального хостера? Если ваш хостер не обладает нужными компетенциями, не имеет должного опыта для грамотного и безопасного администрирования, сервер смогут взломать через уязвимые компоненты или небезопасные настройки.

Грамотно выбирать хостера. Если не хватает компетенции выбрать хостинговую площадку по техническим параметрам самостоятельно, совет - довериться одному из хостеров, входящих в десятку лучших по РФ или СНГ. Например, воспользоваться этой информацией или посмотреть рейтинг хостинговых компаний по числу клиентских доменов. Ведущие хостинг-провайдеры заботятся о безопасности своих клиентов и активно инвестируют в повышение безопасности своих серверов.

Соблюдать правила безопасности при размещении сайтов на хостинге. Если есть возможность, лучше взять отдельный аккаунт для каждого сайта или разместить на аккаунте минимальное число сайтов, так как это будет более безопасно. Об этом нужно думать в момент размещения сайта на хостинге или при выборе хостинга, так как некоторые хостеры уже имеют встроенный механизм изоляции сайтов внутри виртуальной площадки. Если сайты не изолированы друг от друга (то есть скриптами одного сайта можно вносить изменения в файлы другого) - то велик риск взлома всего аккаунта.

Необходимо ограничить подключение по FTP и SSH с помощью дополнительного пароля, например, приходящего по SMS, или предоставить доступ с определенных IP-адресов.

Регулярно менять пароли. Чем чаще вы меняете пароли, тем меньше у злоумышленника шансов воспользоваться перехваченными или украденными.

Для работы в открытых wi-fi сетях использовать VPN, чтобы избежать перехвата конфиденциальной информации программами-анализаторами трафика - снифферами.

- VPN (от англ. Virtual Private Network - виртуальная частная сеть) - защищённый канал связи между удалёнными компьютерами и/или подсетями через небезопасную среду (обычно через интернет). Пользователь скачивает программу, указывет в ней свою учётную запись и далее включает безопасную передачу данных между своим компьютером и удаленным сервисом или сайтом.

Вы передаёте доступы к сайту и хостингу своему подрядчику для выполнения каких-то работ. Подрядчик действует быстро и профессионально: желаемые изменения на сайт внесены, сайт снова работает как часы.

Но через некоторое время вы замечаете, что трафик снижается, а в статистике сайта появляются переходы на сторонние сайты. Что случилось? Не спешите подозревать веб-мастера в том, что он сделал это целенаправленно. Возможно, произошла кража доступов или его компьютер был заражен. Даже бдительный и осторожный пользователь может стать жертвой случайного инцидента. Но факт остается фактом: ваш стабильно работающий веб-ресурс взломали.

Здесь правила очень просты: хотите управлять безопасностью своего сайта при работе с подрядчиками - управляйте доступами к веб-ресурсу. Что это значит?

Предоставляйте доступы подрядчикам на минимальный срок и с минимальными привилегиями. То есть, если фрилансеру нужно поправить какой-то шаблон на сайте, не стоит ему давать root-пароль от сервера. Достаточно дать SFTP или SSH-доступ, создать пользователя с минимальными, но достаточными правами и предоставить SFTP-подключение в каталог, где лежит указанный шаблон.

Возьмите за правило проводить аудит сайта после того, как подрядчик выполнил все работы. Это можно сделать самостоятельно, после выполнения работ сравнив файлы, или с помощью сторонних специалистов.

Для самостоятельной проверки сайтов рекомендуем использовать бесплатные сканеры вредоносного кода AI-BOLIT и веб-сканер ReScan.pro. Они помогут быстро проверить сайты на вирусы и вредоносный код.

Самый яркий случай из нашей практики был связан с передачей доступов от хостинга секретаршей компании клиента. Ушлые злоумышленники представились техподдержкой, обслуживающей сайты компании, и, ссылаясь на срочность выполнения одной из задач, обманным путем смогли получить пароль от аккаунта хостинга

Кроме того, недостаточно закрыть все уязвимости и установить на сайт мониторинг, который оперативно проинформирует вас об инциденте. Обязательно нужно разработать для себя план действий - алгоритм, что вы будете делать, если взлом сайта произойдёт.

- Сделать полную резервную копию текущей версии сайта, чтобы сохранить следы взлома.

- Запросить в техподдержке хостинга журналы веб-сервера за максимально возможный период времени.

- Заблокировать доступ к сайту через веб, сменить все пароли и незамедлительно обратиться к специалистам.

И в заключение - старайтесь сделать процесс обеспечения безопасности сайта как можно более удобным для вас и ваших сотрудников (чтобы это было не сильно сложно, затратно по времени, скучно и т.д.). Иначе инструкция будет говорить одно, а люди через некоторое время всё равно будут её игнорировать.

Источник: Cossa.

Зачем взламывают сайты небольших компаний и как от этого защититься.

Фальшивые отзывы: как предприниматели обманывают клиентов.

Как сделать качественные фото для интернет-магазина.