Для многих компаний малого бизнеса временное прекращение работы сайта может стать в буквальном смысле катастрофой – например, в том случае, если это единственный канал продаж. И не стоит успокаивать себя тем, что взламывают только большие и известные ресурсы – это не так, маленькие сайты тоже представляют интерес для хакеров. О том, кто и зачем взламывает небольшие сайты и как можно защитить свой ресурс от злоумышленников, рассказал эксперт по информационной безопасности Григорий Земсков.

Григорий Земсков, эксперт по информационной безопасности, руководитель компании

«Ревизиум», специализирующейся на защите и восстановлении сайтов от взлома, удалении вирусов, антивирусной диагностике и т.д. Автор большого числа статей, вебинаров и мастер-классов, разработчик сканера вредоносного кода AI-Bolit.

Причин для взлома сайтов с небольшим трафиком несколько. Начнём с менее «популярных» случаев.

1. «Заказали» конкуренты. Такой взлом среди небольших веб-проектов - явление редкое, приблизительно один случай из ста. Но последствия печальны - сайт может быть уничтожен полностью, и горе тому веб-мастеру или владельцу сайта, у которого не было резервной копии своего ресурса.

2. Некоммерческий взлом. Любой незащищённый сайт может стать жертвой банального хулиганства или площадкой, на которой тестируют новые утилиты для взлома.

Также хакер может использовать взломанный сайт с целью самоутверждения в узких кругах, выражения политических или религиозных убеждений. В этом случае злоумышленник чаще всего не идёт дальше дефейса: сайт взламывается, и вместо привычной стартовой страницы появляется заглушка с каким-нибудь посланием и подписью хакера или целой хакерской группировки.

3. Взлом с целью заработка. Это основная причина взлома небольших сайтов.

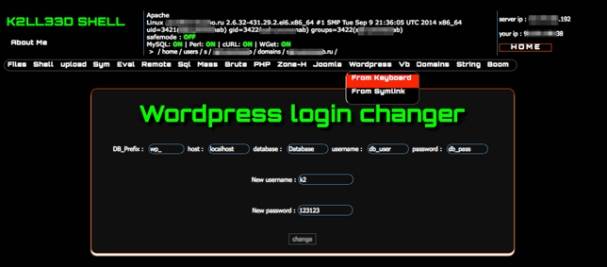

Как же хакеры монетизируют взлом сайта, который не отличается высокой посещаемостью? Дело в том, что сайт - это не только контент, аудитория и трафик, но и хостинг для хакерских инструментов. Часто сайт используется злоумышленником в качестве площадки, где можно «приютить» своего спам-рассыльщика или фишинговую страничку для сбора персональных данных пользователей. В таком случае взломанный сайт (точнее - его хостинг) недобровольно превращается в «обитель зла» и становится участником несанкционированных действий, за которые может наказать строгий хостер.

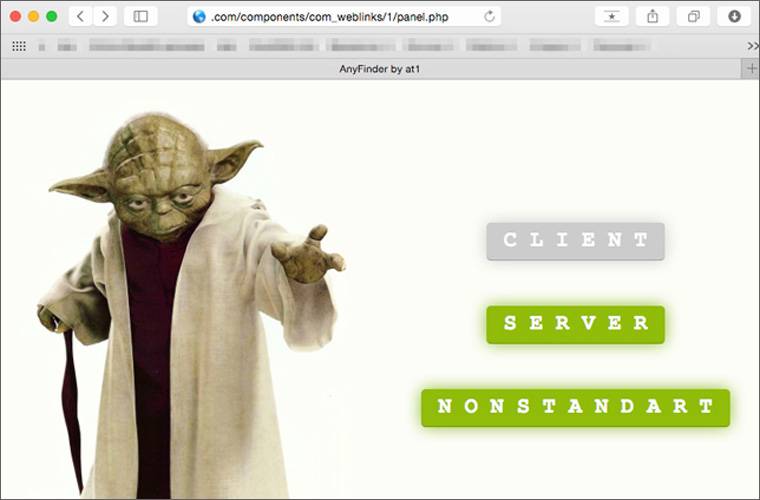

Так может выглядеть «командный центр» хакера на взломанном Joomla-сайте:

Хакеру безразлична тематика сайта: музыкальная школа, стоматология, салон тату… Важны параметры хостинга, на котором расположен взломанный сайт.

Другой пример - это размещение злоумышленником вредоносного кода или файлов, которые могут заражать пользователей мобильных устройств. Собственный трафик взломанного сайта не имеет значения: посетители могут генерироваться за счет воровства трафика у высокопосещаемых интернет-проектов.

В последнее время набирает популярность взлом мелких сайтов с целью проведения атак на другие веб-ресурсы (например, для проведения брут-форс или DOS-атак) или использования скомпрометированных мелких проектов в качестве промежуточного звена для перенаправления посетителей на другие заражённые сайты и страницы. То есть хакер превращает взломанный сайт в промежуточное звено в связке «сплойтов».

Наконец, сайт могут взломать и целенаправленно, чтобы атаковать «соседей» по серверу.

Для реализации атак необходим либо специальный «абузоустойчивый» сервер (или группа серверов), либо хостинг чужих сайтов. Для большинства несанкционированных активностей хакер выбирает хостинг - это выгоднее: дешевле и безопаснее взломать пару тысяч мелких незащищенных сайтов и использовать их в качестве инструментов для достижения цели, чем брать в аренду или покупать дорогостоящие сервера.

Массовые, нецелевые взломы сайтов происходят во много раз чаще, чем целевые

Пока хакерский бот прилежно изучает интернет и формирует базу сайтов по одинаковым критическим параметрам, недобропорядочный гражданин диджитал-вселенной спокойно наслаждается чаем с печеньками и ждёт список результатов.

Для хакера затраты на массовый взлом составляют сущие копейки - достаточно выхода в интернет, нескольких утилит для взлома и, конечно, определенных навыков.

Чтобы защититься от взлома, нужно иметь представление о том, как этот взлом происходит. Рассмотрим несколько векторов атак и способы борьбы с ними.

1. Первый вариант атаки - брут-форс, подбор пароля к административной панели сайта, панели хостинга, FTP или SSH. Варианты защиты от брут-форса могут быть разными. Например, для панели управления сайтом можно поставить дополнительную парольную защиту с помощью всплывающего окна (basic аутентификация сервера). Или блокировать вход в «админку» сайта по IP (если у администратора, работающего с сайтом, статический IP).

Небезопасный FTP можно отключить совсем, а вместо него использовать защищенное подключение SFTP и, опять же, разрешить доступ с ограничением по IP-адресу. Аналогичные меры безопасности актуальны и для SSH.

2. Эксплуатация публичных уязвимостей в CMS. Чтобы не стать жертвой хакера, нужно своевременно обновлять CMS и скрипты, регулярно «патчить» уязвимости, следить за выходами новых версий. Особенно это актуально для апдейтов вида «security update».

Уязвимости бывают разными. Есть уязвимости, которые позволяют загружать файлы на хостинг («Arbitrary File Upload»), и эти файлы могут быть исполняемыми скриптами. Чтобы защититься от такого вторжения, нужно запретить загрузку PHP-файлов, а в каталогах загрузки разместить специальный конфигурационный файл .htaccess, который будет блокировать выполнение скриптов. То есть, если загружаются изображения, они будут открываться в нормальном режиме, а если PHP-скрипты - они будут или открываться как текстовые файлы (не будут выполняться) или вовсе будут заблокированы.

Другой вид уязвимостей позволяет внедрять код в базу данных. Речь идет о SQL-инъекциях. SQL-инъекции блокируются с помощью защитного Web Application Firewall (WAF), который не пропускает опасные запросы. В качестве WAF можно использовать готовые программные решения, сторонние сервисы, а также бесплатные библиотеки, которые легко подключаются к скриптам сайта и помогают фильтровать хакерские запросы.

XSS (Cross Site Scripting) - ещё один вид атаки, который позволяет внедрять код на страницу и получать несанкционированный доступ к данным: куки-файлам, сессионным ключам, значениям полей и т.д. Для защиты от этой атаки рекомендуется прописать набор правил в .htaccess-файле или настроить веб-сервер, чтобы в его заголовках содержались специальные параметры, блокирующие возможность эксплуатации этой уязвимости - например, возможность загрузки и исполнения сторонних скриптов, доступа к куки-файлам с помощью javascript и т.д.

Теперь поговорим о фильтрации опасного трафика, который приходит на сервер. В частности, о DDOS-атаках на сайт. На недорогих хостингах (мы ведь говорим о бюджетных вариантах) не всегда есть механизм защиты от DDOS-а. Поэтому владельцу сайта необходимо позаботиться о фильтрации входящего трафика, подключив внешний сервис, который будет проксировать запросы и отфильтровывать «нехорошие». Вариант не очень бюджетный, тем более, что, исходя из нашего опыта, DDOS-атаки на мелкие сайты - крайняя редкость.

Также сайты могут взламываться при наличии на них шеллов, бэкдоров, хакерских скриптов. В рамках первой атаки на сайт хакер подсаживает свой «десант», но без полезной нагрузки. То есть, он пока не делает ничего плохого: не размещает вредоносный код, спам-рассыльщик или редирект, а просто сохраняет за собой «лазейку» на будущее.

Чтобы вовремя обнаружить нежелательного гостя, необходимо проводить регулярный мониторинг сайта (как минимум раз в месяц) с помощью сканеров вредоносного кода (например, бесплатного

AI-Bolit).

Какие меры безопасности

нужно соблюдать при работе с сайтом

-

Не реже раза в месяц меняйте все пароли: от панели управления хостингом, от админ-панели сайта, от FTP/SFTP/SSH и email. Смена паролей необходима и в том случае, если с вашим сайтом работали сторонние специалисты. Если вы создавали специальный аккаунт для подрядчика - удалите аккаунт сразу, как только работы по сайту будут завершены.

-

Компьютер, с которого выполняется работа с сайтом, должен быть защищён коммерческим антивирусом. Если с сайтом работает несколько человек, это касается каждого компьютера.

-

Если решение срочного вопроса застало вас в кафе или аэропорту, для работы с сайтом в публичных Wi-Fi-сетях подключайтесь по безопасному VPN-соединению. Помните, что в общественных местах пароли и любые другие конфиденциальные данные могут быть легко перехвачены программами-анализаторами трафика (снифферами).

-

Ну, и, конечно, не забывайте создавать резервные копии сайта и регулярно выгружайте их на свой компьютер.

Источник: Cossa.

Фальшивые отзывы: как предприниматели обманывают клиентов.

Платёжные агрегаторы: плюсы-минусы и основные различия.

Как протестировать свой сайт на вменяемость и «продающесть».